Edinilen bilgilere göre, bu hafta sonu CVE-2021-21974 açıklarından yararlanan saldırılar, fidye yazılımı tarafından tehlikeye atılan 500’den fazla makineyle VMware ESXi hipervizörlerinin güvenliğinin aşılması ile birlikte birçok makinenin ele geçirildiği belirtildi.

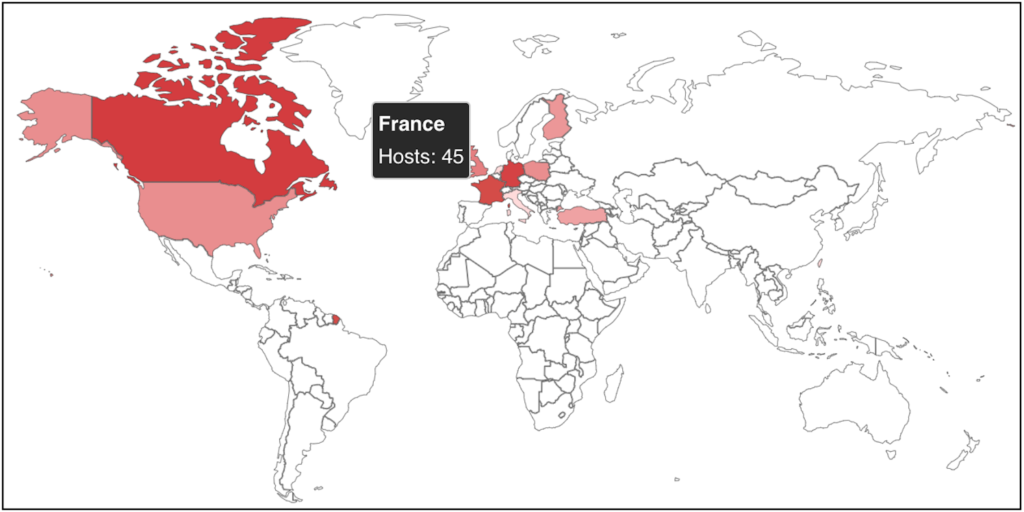

The Stack’in yayınladığı bilgiye göre, saatte yaklaşık 20 ESXi kullanıcısının fidye saldırısı aldığı bildirildi ve Shodan verilerine göre bu makinelerin çoğunluğun OVHcloud tarafından barındırıldığı belirtilmektedir.

Söz konusu güvenlik açığı 6.5, 6.7 ve 7.0 sürümlerini etkiliyor.

CVE-2021-21974 aşağıdaki sistemleri etkiliyor:

- ESXi versions 7.x prior to ESXi70U1c-17325551

- ESXi versions 6.7.x prior to ESXi670-202102401-SG

- ESXi versions 6.5.x prior to ESXi650-202102101-SG

Saldırı, OpenSLP bağlantı noktası (427) aracılığıyla, öncelikle 7.0 U3i’den önceki ESXi sunucularını hedefliyor

Bu makineleri kullananlar, yama uygulanmamış ESXi sunucularının güvenlik duvarıyla korunduğundan ve hiçbir bağlantı noktasının açığa çıkmadığından emin olmalıdır.

VMware’in güvenlik açığı için yapılması gerekenler:

Bir SSH oturumu (putty gibi) kullanarak ESXi ana bilgisayarlarında oturum açın;

ESXi ana bilgisayarındaki SLP hizmetini şu komutla durdurun: /etc/init.d/slpd stop (nb SLP hizmeti yalnızca hizmet kullanımda değilken durdurulabilir; kullanıcılar SLP Daemon’un çalışma durumunu kontrol edebilir: esxcli system slp stats get

Hizmeti devre dışı bırakmak için bu komutu çalıştırın: esxcli network firewall ruleset set -r CIMSLP -e 0

Sunucudaki OpenSLP hizmetini devre dışı bırakmak için (https://kb.vmware.com/s/article/76372) adresini ziyaret edebilirsiniz.

OpenSLP nasıl kapatılır?

Bir sunucuda OpenSLP’yi kapatma işlemi, kullanılan işletim sistemine bağlıdır. Bazı yaygın işletim sistemleri için adımlar aşağıdadır:

- Windows Server:

Kontrol Panelini açın.

Yönetimsel Araçlar’a tıklayın.

Hizmetler’e çift tıklayın.

Hizmet Konumu Protokolü (SLP) hizmetine gidin.

Hizmet Konumu Protokolü (SLP) hizmetine sağ tıklayın ve Durdur’u seçin.

- Linux:

-

- Bir terminal penceresi açın.

- SLP arka plan programını durdurmak için aşağıdaki komutu yazın:

- vbnet

- sudo service slpd stop

- SLP arka plan programının önyükleme sırasında başlamasını devre dışı bırakmak için aşağıdaki komutu yazın:

- sudo systemctl disable slpd

CVE-2021-21974 nedir?

CVE-2021-21974, VMware’in vSphere sanallaştırma platformunun vCenter Server bileşenindeki bir güvenlik açığıdır. Bu güvenlik açığı, vCenter Sunucusuna ağ erişimi olan kimliği doğrulanmamış bir saldırganın temel işletim sisteminde sınırsız ayrıcalıklara sahip komutları yürütmesine olanak tanır. Bu, etkilenen vCenter Sunucusunun ve üzerinde çalışan sanal makinelerin tamamen ele geçirilmesine yol açabilir.

Güvenlik açığı, vCenter Server’ın VMware Remote Console (VMRC) bileşeninde kullanıcı tarafından sağlanan girdinin yanlış işlenmesinden kaynaklanır. Saldırgan, vCenter Sunucusuna özel hazırlanmış istekler göndererek, temeldeki işletim sistemine rasgele komutlar ekleyebilir ve bunları sınırsız ayrıcalıklarla yürütebilir.

Etkilenen vSphere sürümlerinin (vSphere 7.0 ve vSphere 7.0 Update 1) kullanıcılarının, bu güvenlik açığını gidermek için VMware tarafından sağlanan ilgili yamaları mümkün olan en kısa sürede uygulamaları önerilir. Ek olarak, vCenter Sunucularına yalnızca güvenilir ağlardan erişilebilmesini sağlamak ve vCenter Sunucusuna erişim için güçlü kimlik doğrulama mekanizmaları uygulamak gibi sanal altyapının güvenliğini sağlamak için en iyi uygulamaları takip etmek önemlidir.